Ora che siamo pronti, possiamo avventurarci tra le profondità del web, ma cosa ci trovo nel “deep web”?

Animali fantastici e come trovarli.

Scordiamoci di usare i normali motori di ricerca per cercare “sesso, droga e rock n’ roll”, scovare i siti nella “wild side” non porta a nulla il digitare nella barra di ricerca di Google cosa vogliamo trovare, questo lasciamolo nella “clear net”, perché a differenza della rete in chiaro, il deep web non è sottoposto a nessuna scansione da parte dei motori di ricerca.

In buona sostanza non esistono motori di ricerca veri e propri, ma database che gli utenti stessi si prendono la briga di aggiornare costantemente.

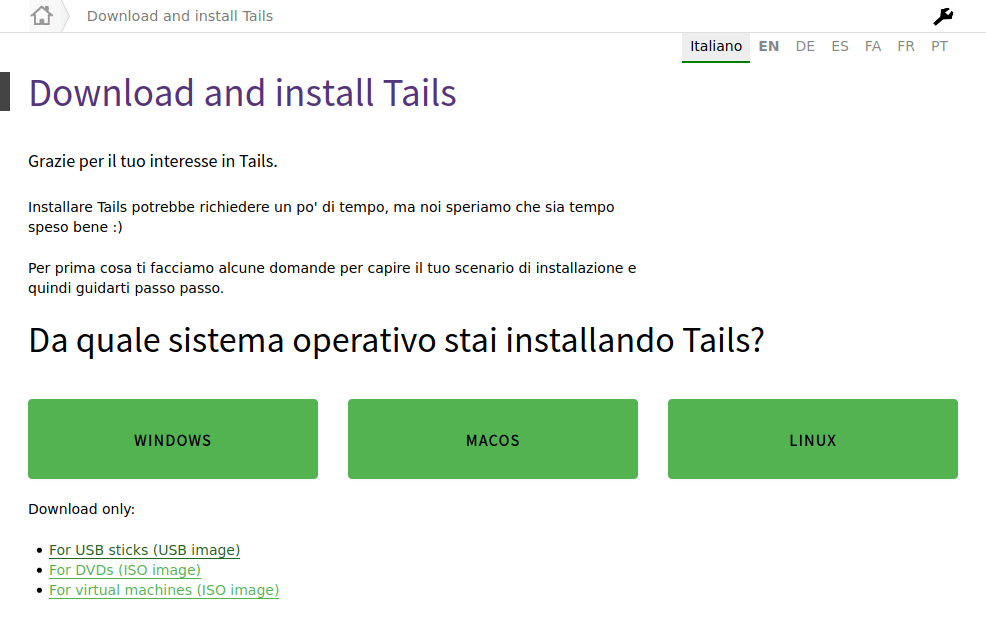

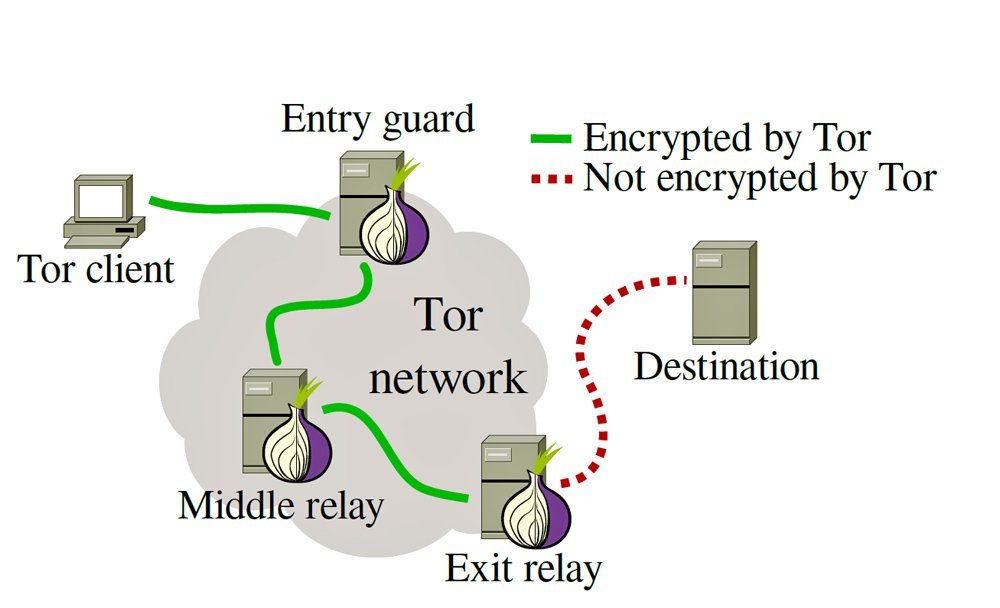

I siti nel Deep Web e del Dark Web si presentano spesso come dominio di primo livello .onion, precedute da una stringa alfanumerica casuale (che può anche cambiare velocemente nel tempo). Questi siti sono accessibili solo dietro rete Tor, quindi non saranno visibili su un browser normale.

Il deep web è appositamente difficile da esplorare e mantenere, perciò i normali motori di ricerca come Google potrebbero non essere efficaci, quindi per trovare più risultati, bisogna provarne più di uno, come Torch, DuckDuckgo e TorSearch.

Di tutto e di più

Come accennato in precedenza, è necessario conoscere URL specifici per arrivare alle pagine giuste, ed è piuttosto difficile imbattersi subito nel sito web che stiamo cercando, considerato che tutti gli indirizzi web sono combinazioni casuali di numeri e lettere.

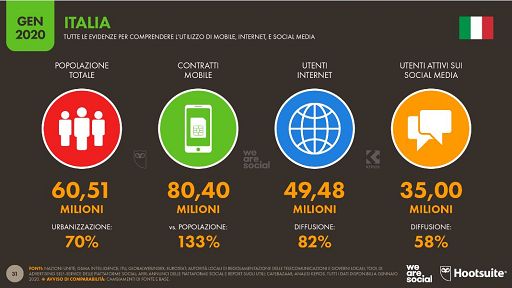

È vero che se sai dove cercare, puoi trovare di tutto e di più, e il più delle volte a pagamento. La moneta corrente è il bitcoin, ma anche altre criptovalute sono ben accettate, motivo? Si tratta di risorse digitali paritarie e decentralizzate che utilizzano tecnologie di tipo peer-to-peer (p2p) su reti i cui nodi risultano costituiti da computer di utenti, situati potenzialmente in tutto il mondo.

Le transazioni e il rilascio avvengono collettivamente in rete, pertanto non c’è una gestione di tipo “centralizzato”. Queste proprietà uniche nel loro genere, non possono essere esplicate dai sistemi di pagamento tradizionale.

Sesso, droga e rock n’roll.

Eccoci al core della questione, cosa ci trovo nella “dark net”?

Dai mercati neri, ai servizi email e di anonimato, dalla vendita di armi e droghe, alla vendita e scambio di cripto valute, dal mercato di carte d’identità e passaporti, a quello di account bancari, a tutti i tipi di perversioni sessuali e non, ma anche e sopratutto un posto dove cittadini di nazioni “diversamente democratiche”, gruppi di attivismo, e semplici internauti, possano trovare uno spazio in completo anonimato dove potere parlare, criticare e scambiarsi idee, senza il pericolo di sentirsi bussare alla porta da un momento all’altro.

Nota a margine.

Forse il più grande esempio di “libertà” che il dark web ci abbia mai donato è stato “Silk road”, a dire il vero per molti solo un mercato clandestino di droga, ma a leggere bene tra le righe, la realizzazione di un pensiero (deprecabile quanto si voglia), quello del Dread Pirate Roberts, il primo ad utilizzare TOR e i Bitcoin, per creare un mondo libero dalla violenza e libero dalle catene dello stato.